شرکت سیمانتک موفق به شناسایی گروه هکری شد که به منظور جاسوسی سایبری، چند کشور دنیا را مورد هدف قرار داد.

به گزارش یوپنا، دو گروه هکری که با نام “Strider”و ” ProjectSauron”شناخته میشوند، عملیات جاسوسی سایبری علیه کشورهای روسیه، بلژیک، چین، ایران، سوئد و رواندا راه اندازی کرده اند.

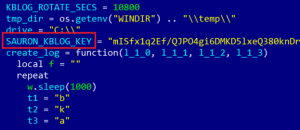

به گفته متخصصان سیمانتک، نیروهای Strider حداقل از سال ۲۰۱۱ فعال بوده که توانایی ها و نوع اهدافشان نشان می دهد این یک گروه هکری “حکومت مردمی” است که برای حملات سایبری اش از بدافزاری پیچیده به نام Remsec استفاده می کند.

به گفته محققان، Strider ابزاری مخفی است که ظاهرا هدف اصلی از طراحی آن جاسوسی بوده است. منبع کدهای آن به سائورون میرسد؛ شخصیتی خیالی در ارباب حلقه ها.

محققان سیمانتک در یک پست اینترنتی در اینباره می گویند: Strider این توانایی را دارد که ابزارهای بدافزاری خاص ایجاد کند. این گروه به مدت حداقل پنج سال زیر رادار عمل کرده است. با توجه به توانایی های جاسوسی این بدافزار و کشور مورد هدف آن می توان نتیجه گرفت که این گروه یک گروه متجاوز حکومت مردمی است. ”

محققان کسپرسکی با انتشار جزئیاتی در مورد این گروه هکری که به آن ProjectSauron میگویند نوشتند: “ویژگی هایی که یک عامل پیشرفته تهدید را از یک تهدید نوپا متمایز می کنند به شرح زیر است:

۱٫ از حملهٔ صفر روزه بهره می گیرد (یک حمله یا تهدید رایانهای است که از یک آسیبپذیری در یک نرمافزار کاربردی که تا پیش از آن ناشناخته بوده است بهرهجویی میکند. این بدان معناست که توسعهدهندگان برای رفع آسیبپذیری صفر روز فرصت داشتهاند.)

۲٫ از بردهای حمله شناخته نشده برای بهره برداری از آسیب پذیری ها استفاده می کنند.

۳٫ با سازمان های دولتی کشورهای مختلف مصالحه کرده اند

۴٫ در سال های زیادی توانسته اند پیش از شناسایی اطلاعات مورد نظر خود را سرقت کنند.

۵٫ از روش های پاک سازی کانال ها روی پروتکل های مختلف پشتیبانی می کنند.

۶٫ قسمت های بدافزاری قادرند بدون صدمه زدن به دیسک در حافظه بمانند.

۷٫ از روش های تداومی غیرمعمول بهره می گیرند که گاهی اوقات از ویژگی های غیرمجاز سیستم عامل استفاده می کنند.

به گفته کسپرسکی ProjectSauron بسیاری از این ویژگی ها را داراست. گزارش ها نیز حاکی از آن است که ۳۰ سازمان در روسیه، ایران و روندا توسط گروه هکری ProjectSauron آلوده شده اند. کسپرسکی پیشبینی می کند که طعمه های بعدی این گروه هکری کشورهای ایتالیایی زبان باشند.

لیست مقاصد مورد هدف این گروه هکری عبارتند از: آژانس های دولتی، عناصر ارتشی، مراکز تحقیقاتی علمی ارائه دهندگان ارتباطات راه دور و مراکز مالی

سیمانتک مدارکی دال بر بیشترین تعداد آلودگی های گروه هکری Strider را یافته است که از سال ۲۰۱۱، ۳۶ کامپیوتر متعلق به هفت سازمان مختلف از این دست بوده اند. آنالیزهای منتشر شده توسط شرکت سیمانتک نشان داد که یکی از قربانیان گروه هکری Strider پیش از این توسط بدافزار جاسوسی Regin آلوده شده بود. حملات Strider دارای لینک های موقتی با گروه Flamer APT هستند که سازمان های خاورمیانه را مورد هدف قرار داده بود.

متخصصان کسپرسکی به توانایی های گروه ProjectSauron اشاره کردند که با استفاده از روش های بسیار حرفه ای امکان شناسایی آن ها بسیار سخت می شود.

کسپرسکی در این باره می گوید: “عامل پشت پرده ProjectSauron علاقه زیادی به نرم افزار رمز گذاری ارتباطات دارد که به صورت وسیع توسط سازمان های مورد هدف استفاده می شود. این گروه هکری با دزدیدن کلیدهای رمزگذاری، فایل های رایانه ای و آدرس های آی پی سرورهای زیرساختی حیاتی اطلاعات را هک می کنند.

”

متخصصان امنیتی هنوز مدرکی از تجاوزات آسیب های صفر روز پیدا نکرده اند ولی این موضوع را رد نمی کنند که ProjectSauron دارای بدافزارهای تخریب کننده صفر روز در انبار مهمات خود است.

منبع:باشگاه خبرنگاران